La sécurité informatique est devenue un enjeu crucial dans notre monde de plus en plus connecté. Les cyberattaques sont de plus en plus fréquentes et peuvent avoir des conséquences graves, allant de la perte de données confidentielles à la perturbation de services essentiels. Les entreprises et les individus doivent être conscients des risques potentiels et prendre des mesures pour se protéger.

Les failles de sécurité informatique sont l’une des principales causes des cyberattaques. Une faille de sécurité est une vulnérabilité dans un système ou une application qui peut être exploitée par des cybercriminels pour accéder aux données ou prendre le contrôle d’un système. Il existe différents types de failles de sécurité, chacun ayant ses propres caractéristiques et méthodes d’exploitation.

Dans cet article, nous allons examiner les principales failles de sécurité informatique et donner des exemples concrets de chacune d’elles. Nous allons également expliquer comment ces failles peuvent être exploitées et quelles sont les conséquences potentielles. Enfin, nous donnerons des conseils pour se protéger contre les failles de sécurité informatique.

Les failles de sécurité liées aux logiciels sont des vulnérabilités qui se trouvent dans les programmes et les applications. Ces failles peuvent être causées par des erreurs de programmation, des erreurs de conception ou des mises à jour incomplètes. Les cybercriminels peuvent exploiter ces failles pour accéder aux données confidentielles, prendre le contrôle d’un ordinateur ou installer des logiciels malveillants.

Les failles de sécurité logicielles les plus courantes incluent les vulnérabilités de type buffer overflow, les failles de sécurité dans les applications web, les erreurs de configuration et les vulnérabilités dans les plug-ins.

Les vulnérabilités de type buffer overflow se produisent lorsqu’un programme essaie de stocker plus de données qu’il n’est capable de gérer dans une zone mémoire appelée « buffer ». Les cybercriminels peuvent utiliser ces vulnérabilités pour injecter du code malveillant dans un programme et prendre le contrôle de l’ordinateur.

Les failles de sécurité dans les applications web sont des vulnérabilités qui se trouvent dans les sites web et les applications web. Les cybercriminels peuvent exploiter ces failles pour accéder aux données des utilisateurs, prendre le contrôle de leur navigateur ou installer des logiciels malveillants.

Les erreurs de configuration sont une autre source courante de failles de sécurité logicielles. Les administrateurs peuvent configurer un système de manière incorrecte, ce qui peut entraîner des vulnérabilités qui peuvent être exploitées par des cybercriminels.

Les vulnérabilités dans les plug-ins sont des failles de sécurité qui se trouvent dans les extensions utilisées pour ajouter des fonctionnalités à un navigateur web ou une application. Les cybercriminels peuvent exploiter ces vulnérabilités pour accéder aux données des utilisateurs ou prendre le contrôle de leur navigateur.

Les failles de sécurité liées aux systèmes d’exploitation sont des vulnérabilités qui se trouvent dans les systèmes d’exploitation tels que Windows, macOS, Linux, etc. Ces failles peuvent être causées par des erreurs de programmation ou des mises à jour incomplètes et peuvent être exploitées par des cybercriminels pour accéder aux données confidentielles, prendre le contrôle d’un ordinateur ou installer des logiciels malveillants.

Les vulnérabilités de type kernel sont une source courante de failles de sécurité système d’exploitation. Le kernel est le noyau central d’un système d’exploitation qui gère les ressources de l’ordinateur, comme la mémoire, les périphériques et les processus.

Les vulnérabilités de type privilège sont également une source courante de failles de sécurité système d’exploitation. Les systèmes d’exploitation utilisent des comptes d’utilisateurs pour contrôler l’accès aux fonctionnalités et aux ressources. Les cybercriminels peuvent exploiter les vulnérabilités de type privilège pour accéder à des fonctionnalités et des données qui ne leur sont pas normalement accessibles.

Les failles de sécurité liées aux réseaux sont des vulnérabilités qui se trouvent dans les réseaux informatiques, comme les réseaux locaux, les réseaux étendus et internet. Ces failles peuvent être causées par des erreurs de configuration, des protocoles de sécurité obsolètes ou des mises à jour incomplètes et peuvent être exploitées par des cybercriminels pour accéder aux données confidentielles, intercepter les communications, prendre le contrôle de dispositifs connectés ou installer des logiciels malveillants.

Les attaques de type man-in-the-middle (MitM) sont un exemple courant de failles de sécurité liées aux réseaux. Les cybercriminels peuvent utiliser cette technique pour intercepter les communications entre deux parties et accéder aux données transmises.

Les attaques de type phishing sont également courantes. Les cybercriminels envoient des e-mails ou des messages instantanés qui semblent provenir d’une source légitime, mais qui contiennent des liens ou des pièces jointes malveillants qui peuvent installer des logiciels malveillants ou voler des informations d’identification.

Les attaques de type DDoS (Distributed Denial of Service) sont également une menace courante pour les réseaux. Les cybercriminels utilisent des botnets (réseaux d’ordinateurs infectés par des logiciels malveillants) pour envoyer un grand nombre de requêtes à un site web ou un service en ligne, ce qui peut le rendre inaccessible pour les utilisateurs légitimes.

Autant vous dire qu’avec toutes ces techniques de cybercriminalité il est plus nécessaire de protéger ses données. Nous conseillons de faire appel à un prestataire informatique qui pourra installer des solutions de sécurité, telles que pare-feu, antivirus, tunnel VPN, gestion des mots de passe… Chacune de ses solutions sont complémentaires entre elles. Cependant il convient de mettre en place une solution de sauvegarde fiable car la sécurité à 100 % n’est jamais garantie, les hackers recherchant en permanence de nouvelles failles.

Nos conseillers clientèle répondent à toutes vos démarches sous 24h ouvrées. N’hésitez pas à nous envoyer un message.

Nous vous apporterons une réponse personnalisée dans les plus brefs délais.

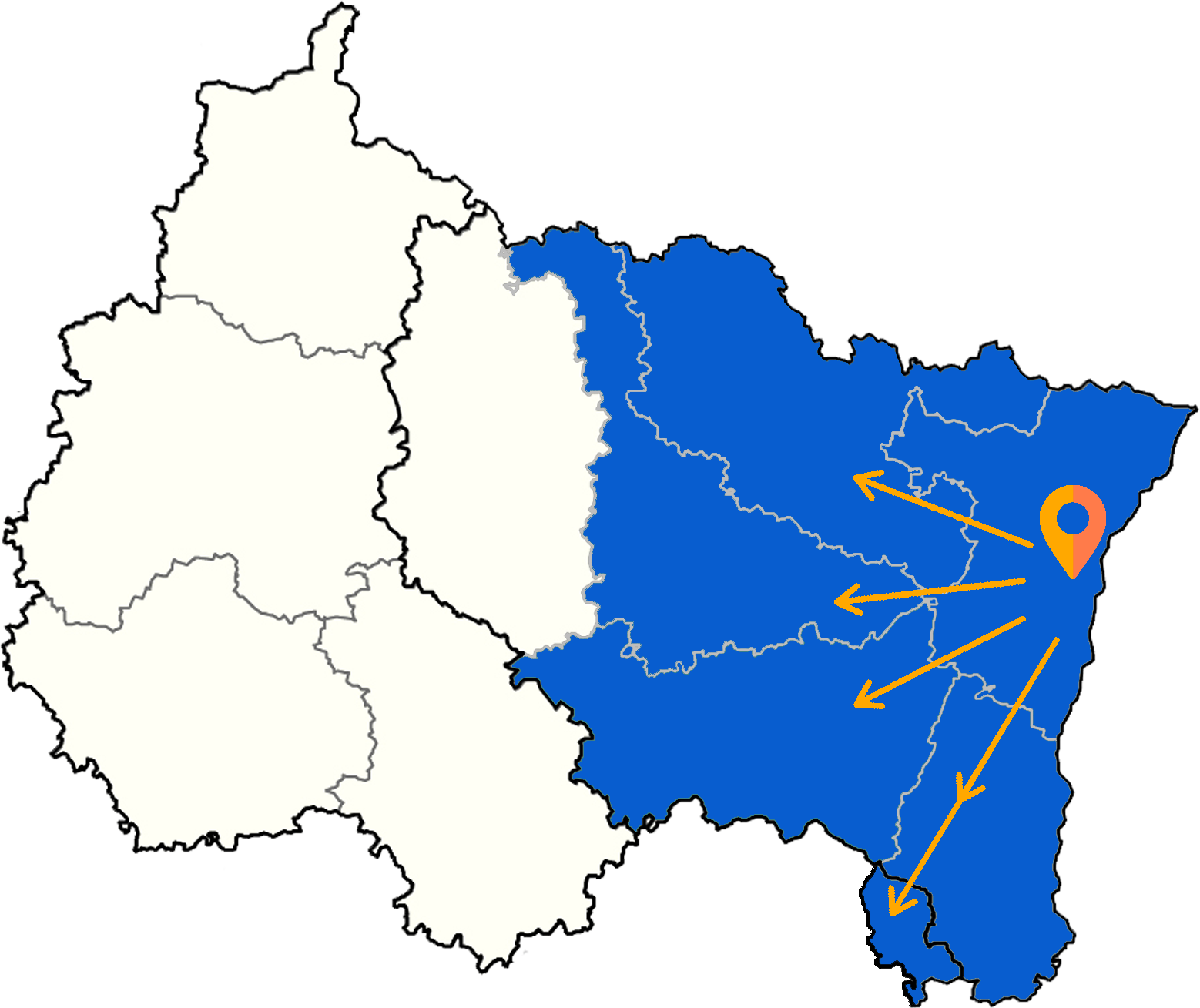

Aris Informatique informaticien à Strasbourg mais aussi à Mulhouse, Colmar, Haguenau, Schiltigheim, Illkirch-Graffenstaden, Saint Louis, Sélestat, Bischheim, Lingolsheim, Illzach, Wittenheim, Rixheim, Kingersheim, Bischwiller, Riedisheim, Saverne, Guebwiller, Ostwald,

Cernay, Reims, Troyes, Charleville Mézières, Châlons en Champagne, Saint Dizier, Épernay, Chaumont, Sedan, Romilly sur Seine, Vitry le François, La Chapelle Saint Luc, Saint André les Vergers, Tinqueux, Sainte Savine, Langres, Rethel, Revin, Saint Julien les Villas, Givet, Bétheny, Metz, Nancy, Thionville, Épinal, Vandoeuvre lès Nancy, Montigny lés Metz, Sarreguemines, Forbach, Saint Dié des Vosges, Lunéville, Verdun, Saint Avold, Yutz, Bar le Duc, Toul, Hayange, Laxou, Pont à Mousson, Longwy, Villers lés Nancy.

Vous souhaitez rejoindre notre équipe ?

Consultez notre page recrutement Vous pourrez y déposer votre candidature et consulter les postes disponibles.

3 Rue Jean Sapidus

67400 Illkirch-Graffenstaden

03 88 77 36 90

Horaire d’ouverture:

du lundi au vendredi de

09:00 – 13:00 / 14:00 – 17:00